朝鲜黑客已经采用了一种名为“EtherHiding”的技术,通过智能合约在区块链上托管并投递恶意软件,实施旨在窃取加密货币的社交工程攻击。Google威胁情报组(GTIG)披露,一支被内部追踪为“UNC5342”的朝鲜国家级攻击团伙自2025年2月以来,在“Contagious Interview”行动中使用了EtherHiding技术。这是首次有国家支持的黑客团伙采用此方法。

EtherHiding技术最初由Guardio Labs于2023年提出,其核心是将恶意载荷嵌入到公有区块链(如币安智能链或以太坊)的智能合约中,黑客能够托管并随需而取恶意脚本。由于区块链特性,这种技术具有匿名性、抗下线性,并允许低成本灵活更新载荷。此外,通过只读调用获取载荷,不会留下任何明显的交易记录,进一步增强隐蔽性。

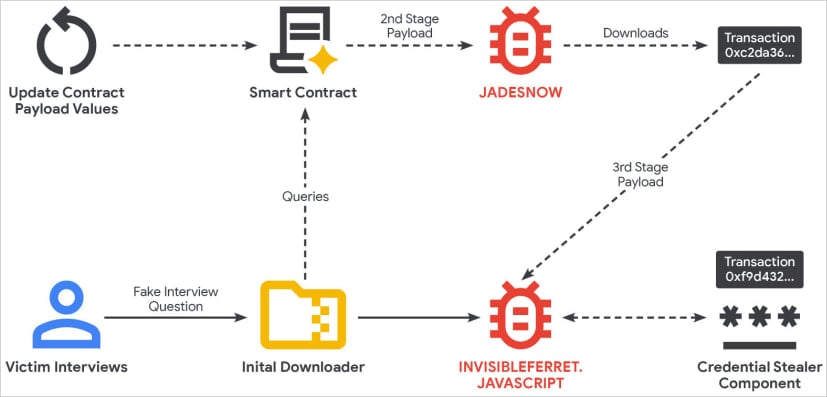

攻击通常从伪造的岗位面试开始,这是“朝鲜式”社交工程的典型战术。黑客以精心编造的公司(如BlockNovas LLC、Angeloper Agency、SoftGlide LLC)为名,针对软体与网页开发人员,诱导受害者在技术考核环节运行一段代码,实际上是一种JavaScript下载器。

研究人员指出:“智能合约托管了JADESNOW下载器,可通过以太坊获取第三阶段载荷。”这是一种InvisibleFerret恶意软件的JavaScript版本,通常用于长期间谍活动。该载荷会在内存中运行,可能进一步调用以太坊获取窃取凭证的组件。

黑客可借JADESNOW从以太坊或币安智能链检索载荷,提高分析难度。GTIG表示,同一团体利用多个区块链进行EtherHiding活动并不常见,这可能反映出朝鲜网络操作团队的职能分工。

Google披露,该智能合约在最初四个月内被更新超过20次,每次平均花费1.37美元的矿工费。如此低成本且频繁的更新,显示攻击者能轻易改变攻击配置。

恶意软件可在后台运行,不断监听来自指挥控制(C2)服务器的命令,包括执行任意命令、将文件以ZIP格式上传到外部服务器或Telegram等。

凭证窃取组件针对存储于Chrome和Edge浏览器上的密码、信用卡和加密货币钱包(MetaMask和Phantom)等敏感信息。

朝鲜黑客采纳EtherHiding技术,增加了攻击活动追踪和干扰的难度。针对各种诱人的职位邀请,用户应保持警惕,在隔离环境下测试下载文件。GTIG建议管理者对高风险文件类型(.EXE、.MSI、.BAT、.DLL)进行下载限制,全面管控浏览器更新,并在企业环境中实施严格的网页访问及脚本执行策略。