据安全厂商卡巴斯基披露,其在追踪此前被发现会预装在低价Android设备中的木马 Triada 时,进一步发现一种名为“Keenadu”的固件级后门,已在全球范围内感染大量设备,并被设计为在用户不知情的情况下深入Android系统底层运行。

卡巴斯基称,Keenadu 出现在多家(多数未公开点名的)品牌Android平板的固件中,其植入方式与 Triada 类似:在固件二进制构建阶段,将恶意静态库悄然与系统库 libandroid_runtime.so 链接,从而在设备出厂前就完成“预埋” 。设备启动后,恶意库会注入到 Zygote 进程;由于 Zygote 是Android系统中孵化后续系统与应用进程的关键“根”进程,后门由此可随用户或系统启动的各类应用一并运行,实现更深层、更广泛的驻留 。

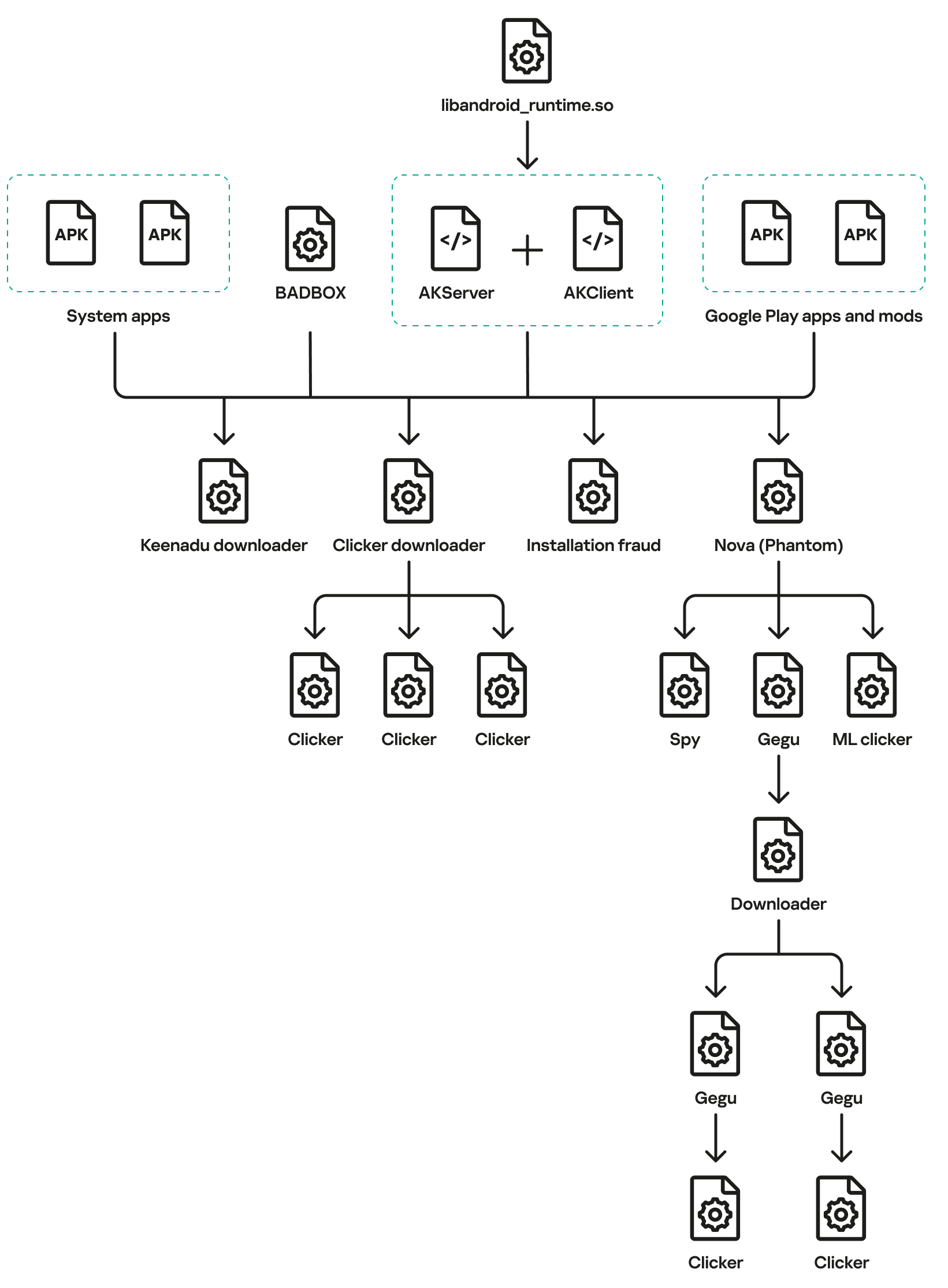

该后门采用多阶段架构,操作者可对被感染设备进行远程“几乎不受限制”的控制,并可下发不同恶意载荷执行多类任务 。在已观察到的能力中,载荷可针对浏览器搜索引擎进行篡改,借由推动新应用安装实现变现,进行更隐蔽的广告交互等,同时研究人员还发现其踪迹曾出现在通过 Google Play、小米 GetApps 以及第三方应用仓库分发的应用中 。

就来源而言,卡巴斯基表示暂无法确定最初投放点,更可能的情况是攻击者在多款Android平板的供应链关键阶段实施入侵,使恶意库在产品到达市场前就被写入固件 。调查还将线索追溯至平板厂商 Alldocube:该厂商会公开发布固件归档文件以便安全审查,而卡巴斯基正是借助这些信息进一步进行关联分析 。

根据卡巴斯基遥测数据,全球共有 13715 名用户受到 Keenadu 及其某个恶意模块影响,感染较集中的国家包括俄罗斯、日本、德国、巴西和荷兰 。目前卡巴斯基已向相关厂商发出预警,并建议用户在厂商推送补丁后尽快安装Android安全更新;事件也再次凸显攻击者正更频繁地利用Android核心架构与安全机制的复杂性,将恶意能力前移至更难发现和清除的系统层级 。